Soluções melhores para MSPs e departamentos de TI de todos os tamanhos

A N‑able oferece produtos robustos e integrados para monitorar, gerenciar e proteger seus terminais e redes, além de ampliar o tempo e o talento da sua equipe.

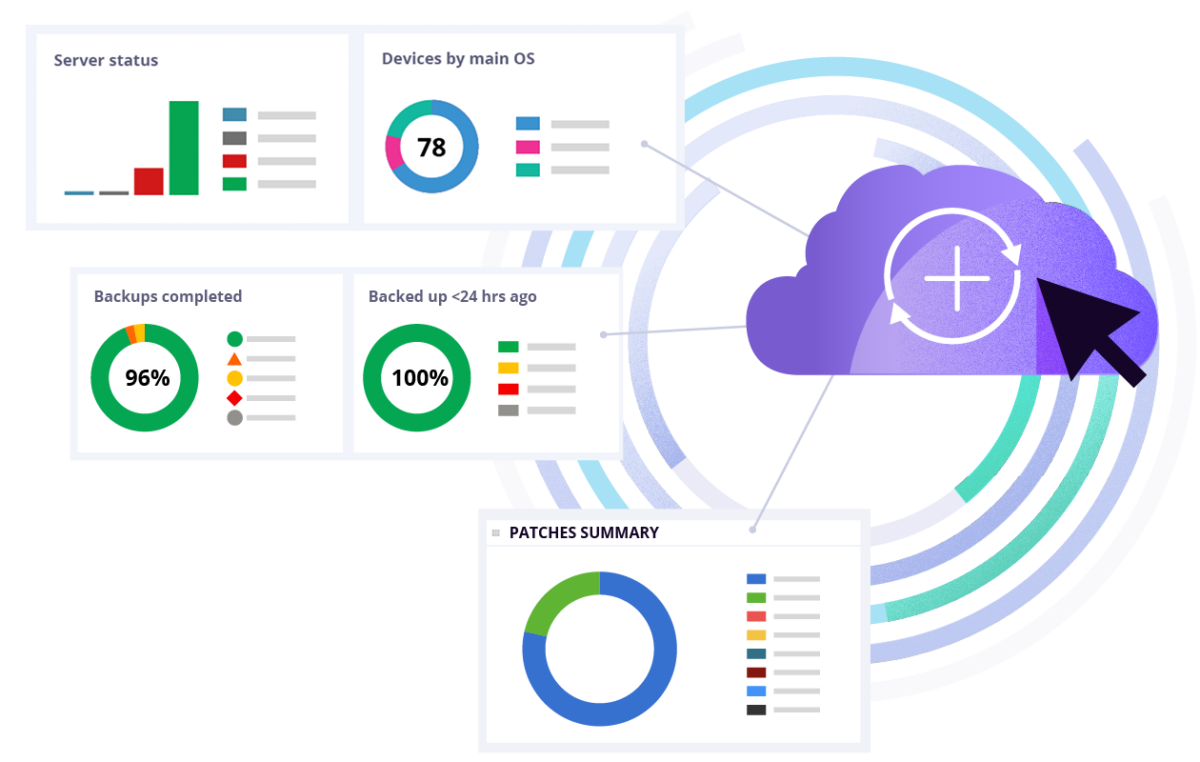

Monitoramento e gerenciamento remotos

Use nossas poderosas plataformas de monitoramento para racionalizar a rotina diária das operações, combater ameaças e aumentar a eficiência.

Proteção de dados e backup

Use o backup primário na nuvem para proteger e restaurar dados e operações vitais dos clientes.

“As soluções N‑able são o alicerce da nossa organização. Isso nos permite gerenciar a automação e a eficiência e proteger nossos clientes de maneira eficaz.”

Proteja seus clientes na era digital

Ofereça segurança de ponta a ponta para que seus clientes cresçam e prosperem em mercados digitais. Reduza riscos e ameaças, graças a soluções de segurança em camadas.

Otimize as operações de back-end

Ofereça geração de tíquetes e suporte remoto que agilizam a prestação de serviços e a solução de problemas do jeito que os clientes gostam. Acompanhe e visualize resultados.

Seja um parceiro N‑able

Investimos no seu sucesso ao desenvolver a plataforma e os recursos de que você precisa para promover serviços, expandir sua empresa e desenvolver sua equipe.

Ajudamos você a personalizar as soluções certas para a sua empresa e, quando estiver pronto para atingir um novo patamar, ajudaremos a criar um plano para aumentar a lucratividade e evitar os contratempos comuns.